Im Dezember 2025 entdeckte das Digital Security Lab (DSL) von Reporter ohne Grenzen (RSF) eine vom belarussischen Geheimdienst KGB eingesetzte Spionagesoftware, die für Android-Smartphones entwickelt wurde. Anders als medial bekannte Spyware wie Pegasus nutzt ResidentBat keine Sicherheitslücken aus, sondern wird installiert, nachdem Sicherheitskräfte physischen Zugriff auf das Gerät und Kenntnis der PIN erlangt haben. In diesem Blogpost gibt das DSL Tipps, wie Nutzer*innen Spionagesoftware wie ResidentBat erkennen und sich schützen können.

Wie Nutzer*innen sich vor ResidentBat und ähnlicher Spionagesoftware schützen können

Spionagesoftware wie ResidentBat benötigt physischen Zugriff auf ein Gerät. Das bedeutet: Der wichtigste Schutz besteht darin, zu verhindern, dass Smartphones mit sensiblen Daten überhaupt von Behörden beschlagnahmt werden. Dafür können etwa Zweitgeräte sinnvoll sein – insbesondere in Situationen, in denen eine Beschlagnahmung wahrscheinlicher ist, wie etwa bei Grenzübertritten, Berichterstattung bei Demonstrationen oder Krisengebieten, sowie bei polizeilichen Befragungen. Noch sicherer ist es, das eigene Smartphone gar nicht erst mitzunehmen und stattdessen an einem sicheren Ort zu lassen.

Aktuelle Geräte und regelmäßige Updates nutzen

Grundsätzlich empfiehlt das DSL, Smartphones zu nutzen, die aktuelle Versionen von Android oder iOS verwenden und somit regelmäßige Sicherheitsupdates erhalten. Gerade Android hat seine Sicherheitsarchitektur über die letzten Versionen hinweg deutlich verbessert. Wer ein veraltetes Android-Gerät nutzt, setzt sich nicht nur bekannten Sicherheitslücken aus, sondern verzichtet auch auf wichtige neue Schutzmechanismen.

Android-Geräte: Erweitertes Sicherheitsprogramm aktivieren

Nutzer*innen, die ihr persönliches Risiko, gezielt durch Spyware angegriffen zu werden, als hoch einschätzen, sollten das seit Android 16 verfügbare Erweiterte Sicherheitsprogramm (Englisch: Advanced Protection Mode) aktivieren. Diese Einstellung verhindert unter anderem die Installation von Apps aus unbekannten Quellen (das sogenannte Sideloading) und das Deaktivieren von Google Play Protect, welches schädliche Apps erkennen kann.

Der Modus kann in den Einstellungen aktiviert werden: Einstellungen -> Sicherheit und Datenschutz -> Erweiterter Schutz -> Geräteschutz

Geräte ohne Sideloading-Funktion nutzen

Darüber hinaus kann grundsätzlich ein Gerät genutzt werden, dessen Software keine Installation von Apps aus inoffiziellen Quellen, also außerhalb des offiziellen App Stores erlaubt. iPhones sind hier aufgrund der stark eingeschränkten Möglichkeiten für Sideloading durch das Betriebssystem ein Beispiel. Zudem erlaubt iOS weniger tiefgehende Berechtigungen für Apps, wie etwa den Missbrauch von Bedienungshilfe-Diensten, was bei ResidentBat eine Rolle spielt.

Geräte für eine mögliche Beschlagnahmung vorbereiten

Da Spyware-Angriffe wie ResidentBat durch physischen Zugriff erfolgen, sollte ein Gerät bei erhöhten Risikosituationen wie Verhören durch Sicherheitsbehörden so gut wie möglich gegen Ausspähversuche geschützt werden:

- Die PIN sollte niemals in Anwesenheit anderer eingegeben werden – weder vor Personen noch vor Kameras.

- Alphanumerische Passwörter (bestehend sowohl aus Zahlen als auch Buchstaben) verwenden, da sie deutlich schwerer zu erraten oder per Schulterblick zu erkennen sind als numerische PINs oder Entsperrmuster.

- Auf Sicherheit ausgelegt Betriebssysteme - zum Beispiel GrapheneOS - verwenden, die erhöhte Sicherheitsmechanismen anbieten:

- PIN-Scrambling: Die Anordnung der Zifferntastatur ändert sich jedes Mal, wodurch das Beobachten der PIN erschwert wird.

- 2-Faktor-Entsperrung: Sowohl Fingerabdruck als auch PIN werden zur Entsperrung benötigt.

- Duress-Modus: Ein zweites, alternatives Passwort löscht beim Entsperrversuch alle Daten auf dem Gerät.

GrapheneOS bietet zwar starke Schutzfunktionen, ist jedoch nicht für alle zugänglich, da es derzeit nur auf Google Pixel-Geräten installiert werden kann. Für Nutzer*innen, für die ein Wechsel zu aufwändig ist, empfiehlt das DSL regelmäßige Updates durchzuführen und auf typische Anzeichen einer Schadsoftware zu achten.

Wie Nutzer*innen prüfen können, ob sie von ResidentBat oder ähnlicher Spyware betroffen sind

Gemeinsam mit der Analyse von ResidentBat hat das DSL mit Partnern zusätzliches forensisches Analysewerkzeug entwickelt (Details im Bericht). Mit dem Tool MVT können sämtliche vom DSL identifizierte Versionen der Spyware erkannt werden – einschließlich von Varianten, deren Paketnamen variieren. Sollten Sie das Tool nutzen und Hinweise darauf finden, dass eine mit der Spyware assoziierte App auf Ihrem Gerät aktiv war, bitten wir Sie, RESIDENT.NGO, das Digital Security Lab von RSF oder das Security Lab von Amnesty International zu kontaktieren. Wir arbeiten eng zusammen und wollen herausfinden, wo die Spyware eingesetzt wurde und wer betroffen ist.

Da die Spionagesoftware Gerätedaten aus der Ferne löschen kann, empfehlen wir Nutzer*innen, die überprüfen wollen, ob sie betroffen sind, zuerst den Flugmodus zu aktivieren. Erst danach sollte MVT genutzt oder das Gerät von Forensik-Expert*innen untersucht werden.

Auffällige Hinweise auf eine mögliche Spyware-Infektion

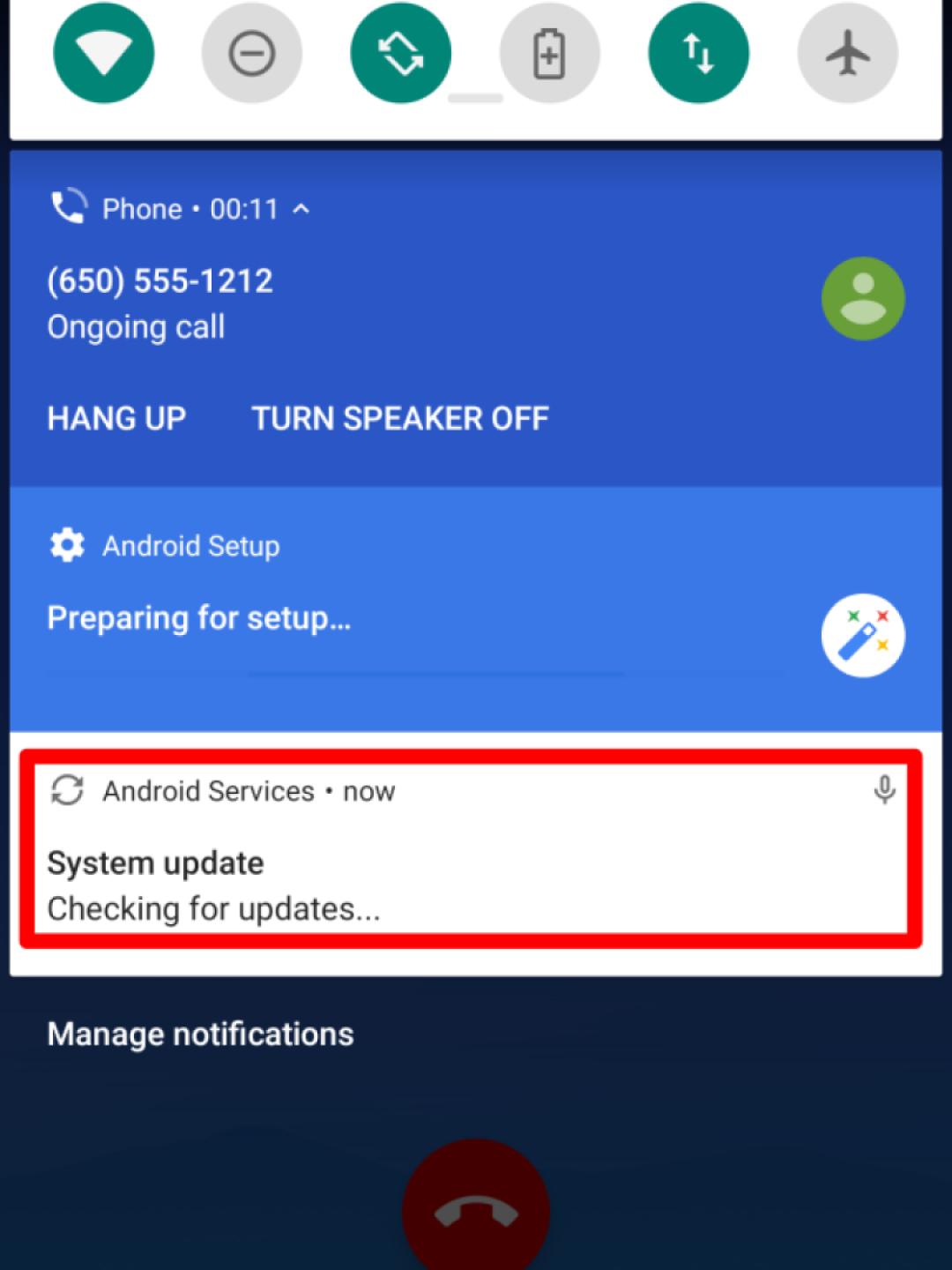

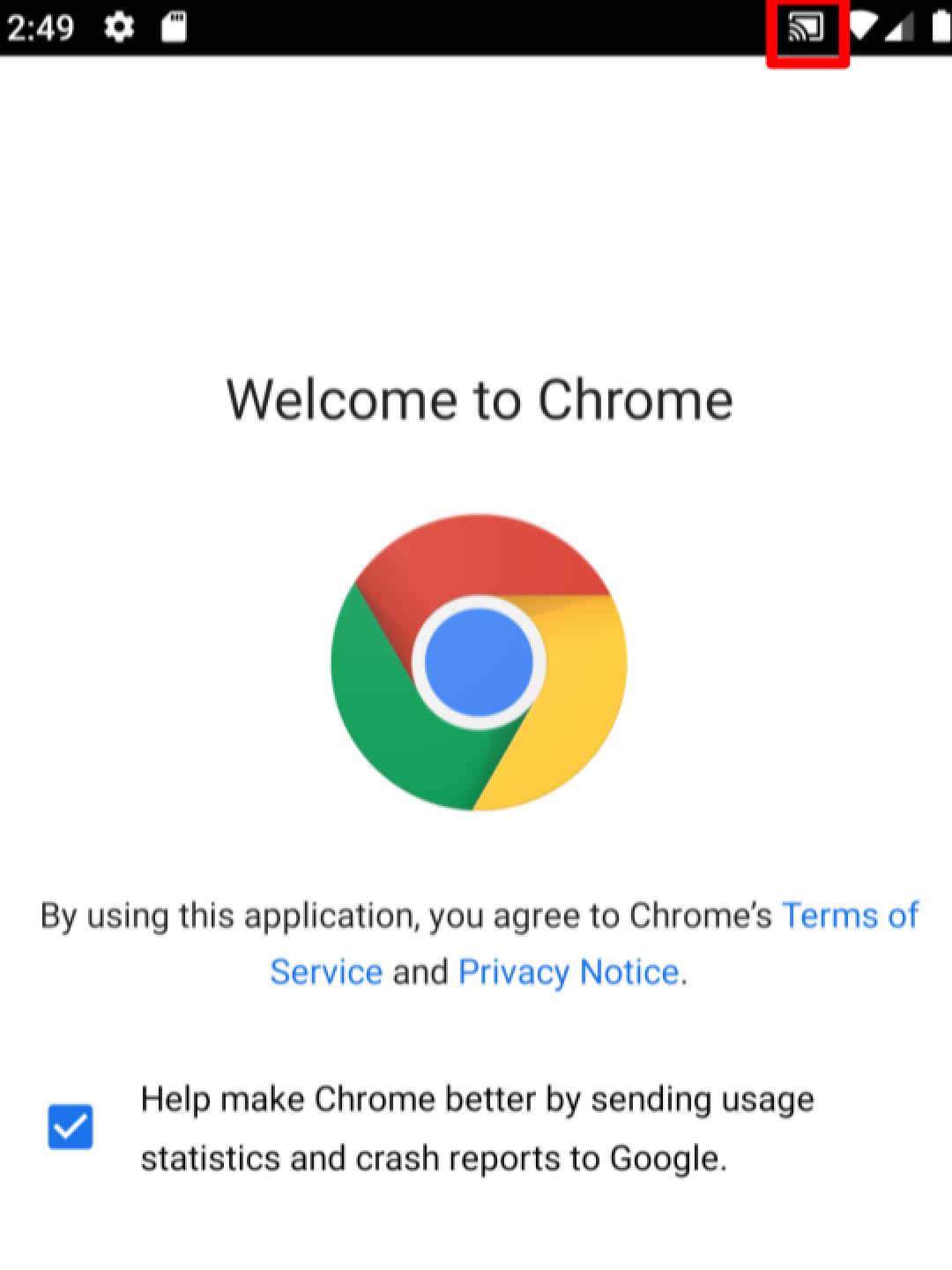

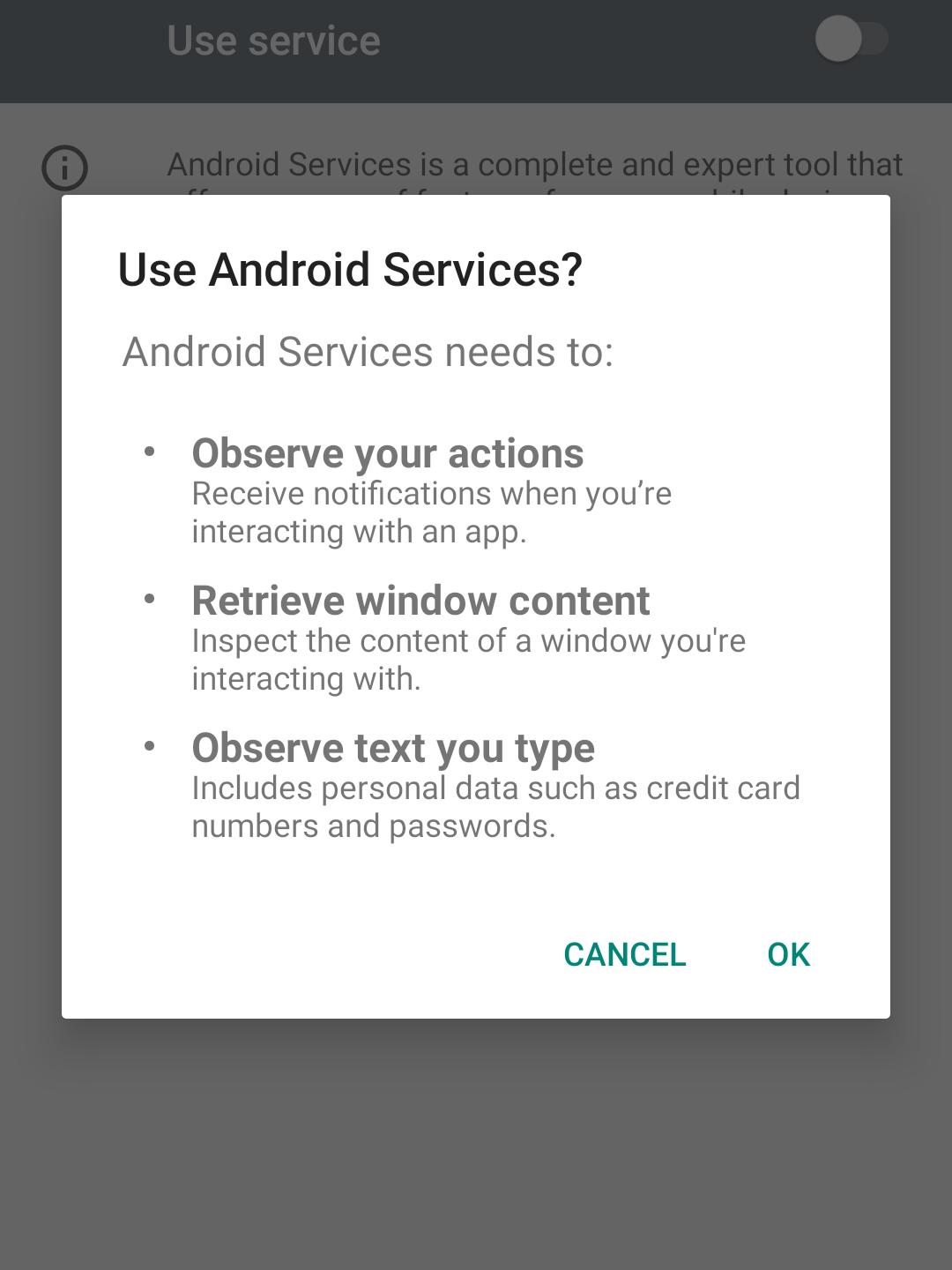

ResidentBat zeigt eine spezifische Update-Benachrichtigung ab, wenn Telefongespräche aufgezeichnet wurden. Außerdem blendete das Android-Betriebssystem ein Media-Projection-Symbol ein, wenn die Spyware Bildschirmaufnahmen erstellte. Wenn Nutzer*innen eine Benachrichtigung von einer unbekannten App sehen oder ein Media-Projection-Symbol erscheint, obwohl der Bildschirm nicht geteilt wird, kann dies ein Hinweis auf Spionagesoftware sein. Diese Screenshots zeigen beispielhaft auffällige Indizien für Spyware:

Google Play Protect überprüfen

Vor der Installation der Spyware müssen die Angreifer Google Play Protect auf dem betroffenen Gerät deaktivieren. Menschen, die Ziele von Überwachung werden könnten, sollten daher immer Play Protect aktiviert lassen. Wenn die Einstellung deaktiviert ist und Sie das nicht selbst getan haben, kann das ein wichtiges Warnsignal sein.

Die Einstellung ist wie folgt auffindbar: Play Store -> Profil-Icon am oberen rechten Bildschirmrand -> Play Protect

Unbekannte Geräteadministrator-Apps und Bedienungshilfe-Dienste prüfen

Nutzer*innen sollten regelmäßig kontrollieren, ob ihnen unbekannte Geräteadministrator-Apps oder Bedienungshilfe-/Barrierefreiheitsdienste (Englisch: Accessibility Services) aktiviert wurden.

Geräteadmin-Apps können in den Einstellungen eingesehen werden: Einstellungen -> Sicherheit und Datenschutz -> Erweiterter Schutz -> Geräteadministrator.

Sollten dort unbekannte Apps auftauchen, sollten diese deaktiviert und deinstalliert werden.

Bedienungshilfe-Dienste können ebenfalls in den Einstellungen überprüft werden: Einstellungen -> Bedienungshilfen -> Heruntergeladene Apps

Auch hier sollten unbekannte Dienste deaktiviert und entfernt werden.

Auch ein Überblick über alle Apps ist hilfreich, der über diesen Pfad möglich ist: Einstellungen -> Apps -> Alle <Anzahl> Apps anzeigen

Allerdings können invasive Apps täuschend legitime Namen und Symbole verwenden. Bei Unsicherheiten können Nutzer*innen sich an die oben genannten Forensik-Teams wenden.

Der komplette DSL-Bericht ist hier verfügbar. Mehr zur Pressefreiheit in Belarus gibt es hier.